Kinde Auth + TrustPath: Sichern Sie Ihre Authentifizierung

Verbessern Sie Ihre Authentifizierungssicherheit mit TrustPath und Kinde. Erkennen und verhindern Sie Betrug, während Sie ein nahtloses Nutzererlebnis bieten.

Ein Großteil unseres finanziellen und administrativen Lebens spielt sich online ab, was die Notwendigkeit starker Kontosicherheit wichtiger denn je macht. Betrügerische Kontenerstellung und Account-Übernahmen (ATOs) nehmen zu, oft angetrieben durch Taktiken wie Wegwerf-E-Mails, Credential Stuffing und automatisierte Bot-Angriffe. Unternehmen müssen proaktive Maßnahmen ergreifen, um das Vertrauen der Kunden zu erhalten und Benutzerdaten zu schützen.

Die Betrugserkennungs-API von TrustPath.io hilft, Authentifizierungs-Workflows zu verbessern, indem sie verdächtige Aktivitäten bei der Anmeldung und Registrierung identifiziert. In Kombination mit der Kinde-Authentifizierungsplattform können Sie ein nahtloses und hochsicheres Erlebnis schaffen, das betrügerischen Zugriff verhindert und gleichzeitig legitimen Benutzern eine mühelose Authentifizierung ermöglicht.

Aber wogegen müssen wir uns schützen?

Häufige Bedrohungen für die Kontosicherheit

Betrüger entwickeln ihre Taktiken kontinuierlich weiter und nutzen Techniken wie Wegwerf-E-Mails, Credential Stuffing und automatisierte Bots, um traditionelle Sicherheitsmaßnahmen zu umgehen. Durch die Echtzeit-Analyse von Risikosignalen können Unternehmen betrügerische Aktivitäten verhindern, ohne das Erlebnis für legitime Benutzer zu beeinträchtigen.

Hier sind einige typische Bedrohungen, denen Organisationen gegenüberstehen:

- Gefälschte Kontenerstellung: Betrüger erstellen gefälschte Konten mit temporären E-Mails und automatisierten Tools, oft um Aktionen auszunutzen, Spam zu verbreiten oder betrügerische Aktivitäten durchzuführen.

- Account-Übernahme (ATO): Cyberkriminelle versuchen, unbefugten Zugriff auf echte Benutzerkonten durch Credential-Leaks, Phishing oder Brute-Force-Angriffe zu erlangen, was zu finanziellen Betrugsfällen und Datenlecks führt.

- Konten-Sharing: Obwohl nicht immer betrügerisch, kann das Teilen von Konten Sicherheits-, Compliance- und Umsatzrisiken darstellen. Die Erkennung geteilter Konten hilft, Richtlinien durchzusetzen und Benutzerdaten zu schützen.

Kindes Authentifizierung und Zugriffskontrolle bietet eine solide Grundlage für die Sicherung des Benutzerzugriffs, aber die Integration von Betrugserkennung fügt eine weitere kritische Schutzebene hinzu.

Wie TrustPath die Authentifizierung in Kinde überprüft

Einer der Kinde-Workflow-Trigger heißt user:post_authentication. Dieser Trigger wird ausgelöst, nachdem sich der Benutzer erfolgreich angemeldet hat, was ihn zu einem idealen Zeitpunkt macht, um eine Anfrage an die TrustPath-Betrugserkennungs-API zu senden.

So funktioniert es:

- Ein Benutzer registriert sich oder meldet sich bei Ihrer Anwendung an. Dies aktiviert den

user:post_authentication-Trigger in Kinde und initiiert den Workflow. - Der Workflow sendet die Authentifizierungsdetails des Benutzers (E-Mail, Name, IP, etc.) über die Kinde Management API an die TrustPath-API.

- TrustPath wertet dann das Ereignis aus, berechnet einen Risikoscore und liefert einen Status an Kinde über den Workflow zurück.

- Basierend auf dem zurückgegebenen Status können Sie den Zugriff erlauben oder verweigern oder das Authentifizierungsereignis zur weiteren Überprüfung notieren.

Verstehen Sie die TrustPath-Evaluierungsmethoden

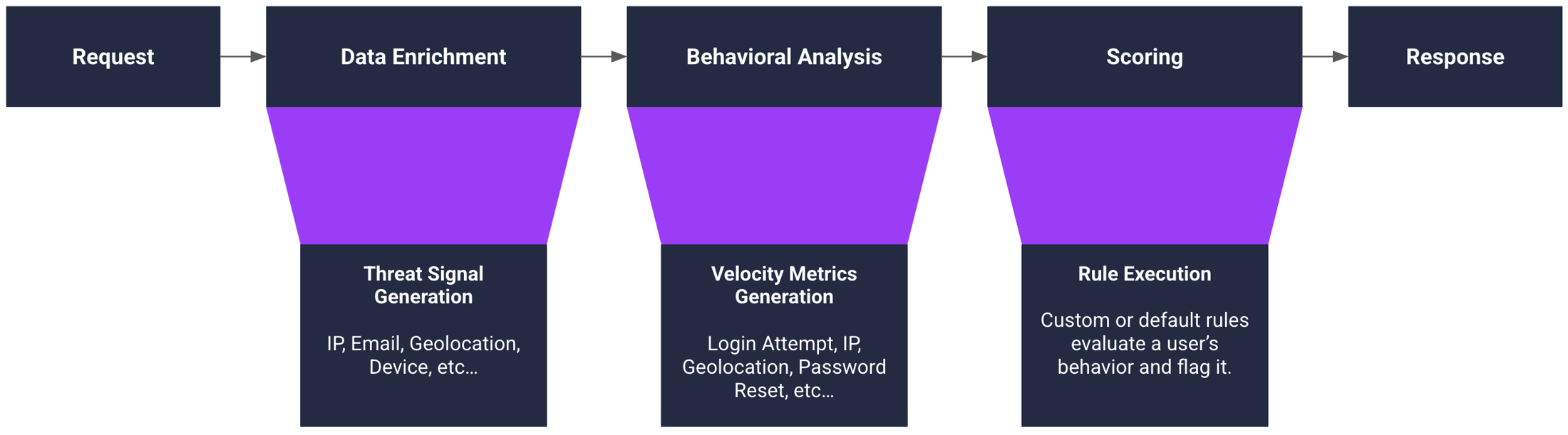

Nach der Integration in Ihren Kinde-Workflow bewertet TrustPath jeden Anmeldeversuch mit einer mehrschichtigen Echtzeit-Risikobewertung. So sieht dieser Prozess aus:

Die Bedrohungsanalyse kann Folgendes umfassen:

E-Mail-Intelligenz - Erkennt riskante oder Wegwerf-E-Mail-Adressen, die häufig bei betrügerischen Registrierungen verwendet werden.

IP-Intelligenz - Analysiert IP-Adressen und Geolokationsdaten, um ungewöhnliche Zugriffsmuster zu kennzeichnen, wie die Nutzung von Proxies, VPNs oder bekannten missbräuchlichen IP-Bereichen.

Geräte-Intelligenz - Nutzt Geräte-Fingerprinting und Browser-Analyse, um verdächtiges Verhalten wie schnelles Gerätewechseln oder Automatisierung aufzudecken.

Verhaltensanalyse - Überwacht das Benutzerverhalten im Zeitverlauf, um Anomalien wie ungewöhnliche Anmeldegeschwindigkeit, inkonsistente Interaktionsmuster oder Session-Hijacking zu erkennen.

Benutzerdefinierte Regeln - Sie können Erkennungsschwellen und Reaktionen an die Bedürfnisse Ihrer Plattform anpassen - zum Beispiel durch Umgehung von Prüfungen für interne Tester oder automatisches Blockieren von Datenverkehr aus bestimmten Regionen.

Risikobewertung - Jeder Anmeldeversuch erhält einen dynamischen Risikoscore basierend auf kombinierten Datenpunkten. Dieser Score bestimmt, ob der Zugriff erlaubt, der Versuch blockiert oder eine zusätzliche Authentifizierung ausgelöst werden soll.

Verstehen Sie Kinde-Workflows

Ein Kinde-Workflow ist eine Reihe von Aktionen, die basierend auf Ihrem Code ausgeführt werden, wenn ein Ereignis-Trigger ausgelöst wird.

Das Beste an dieser Funktion ist, dass Kinde mit Ihrem eigenen Git-Repo verbunden ist, sodass Sie Ihren Workflow-Code in vertrauter Umgebung speichern und gestalten können. Wenn ein Kinde-Workflow ausgeführt wird, wird Ihr Code ausgeführt. Oder im Falle einer Integration mit TrustPath wird eine Bedrohungsanalyse initiiert.

Hier sind die Kinde-Dokumentation für weitere Informationen über Workflows.

Verwalten Sie Allow- & Deny-Listen in TrustPath

Als Teil des Bedrohungsmanagements ermöglicht TrustPath die Verwendung von Allow- und Deny-Listen für bestimmte Benutzer, E-Mails, IPs oder Geräte.

- Allow-Liste: Bezeichnen Sie vertrauenswürdige Benutzer, Domains oder IPs, um False Positives zu reduzieren und die Authentifizierung zu optimieren.

- Deny-Liste: Blockieren Sie bekannte betrügerische Entitäten, wie Wegwerf-E-Mails, Hochrisiko-IPs oder Wiederholungstäter, um unbefugten Zugriff zu verhindern.

Diese Listen können auch für das Testen spezifischer Anwendungsfälle oder das sofortige Erlauben oder Blockieren bestimmter Bedrohungen verwendet werden, was Ihnen mehr Flexibilität bei der Verwaltung der Authentifizierungssicherheit gibt.

Durch die Integration von Allow- und Deny-Listen in den Kinde-Authentifizierungsfluss können Unternehmen die Sicherheit verbessern und gleichzeitig ein nahtloses Benutzererlebnis gewährleisten.

Erste Schritte

Folgen Sie dem Integrationsleitfaden, um die Betrugserkennung mit TrustPath einzurichten.

Demo ansehen

Support

Folgen Sie dem bereitgestellten Leitfaden zur Integration von TrustPath.

Wenn Sie zusätzlichen Support benötigen, hier sind die Kontaktmöglichkeiten:

- TrustPath.io Support: Bei Fragen zu Betrugserkennungsregeln, API-Integration oder Bedrohungsanalyse besuchen Sie TrustPath.io oder kontaktieren Sie unser Team unter trustpath.io/contact oder support@trustpath.io, für API-Dokumentation docs.trustpath.io

- Kinde Support: Bei Hilfe zu Authentifizierungs-Workflows, Triggern oder allgemeinem Setup konsultieren Sie die Kinde-Dokumentation oder wenden Sie sich an das Kinde-Support-Team.

Kinde ist ein Authentifizierungsanbieter mit Sitz in Australien, der Kunden weltweit bedient. TrustPath hat diesen Artikel in Zusammenarbeit mit dem Kinde-Team verfasst - Sie können den Originalartikel auf Kindes Blog lesen.